Содержание

- Как мне спроектировать свою систему информационной безопасности?

- Что такое триада ЦРУ?

- Триада ЦРУ распалась

- Конфиденциальность

- Честность

- Доступность

- Чем может вам помочь триада ЦРУ?

- 1. Конфиденциальность и ваши данные

- 2. Поведенческие изменения для обеспечения целостности данных

- Как хакеры получают доступ к вашей информации через ваш пароль

- Надежность Пароля

- 3. Решения для технической и физической доступности

- Административный

- Технический

- Физический

- Безопасность данных - это выбор образа жизни

Эрин изучает кибербезопасность. Она широко думает о темах, связанных с технологиями, и о том, как они влияют на нашу повседневную жизнь.

Наша личная информация - это ключ к нашим активам. Как сохранить конфиденциальность информации в повседневной жизни? Хотя Интернет предлагает множество советов и приемов по обеспечению безопасности вашей информации, также полезно иметь основу для понимания того, почему выполнение этих рекомендаций полезно. Брайан Скудамор из Inc.com рекомендует вести свою жизнь как бизнес, потому что «... когда вы начинаете смотреть на каждый аспект своей жизни как на отдельную систему, становится легче идентифицировать, решать и оптимизировать для будущего» (Scudamore, 2018) . Примените это к своей информационной безопасности, и вы получите инфраструктуру, в которую трудно проникнуть.

Как мне спроектировать свою систему информационной безопасности?

Когда компании разрабатывают системы информационной безопасности, они следуют трехчастной структуре, известной как триада ЦРУ. Я рекомендую вам поступить так же.

Что такое триада ЦРУ?

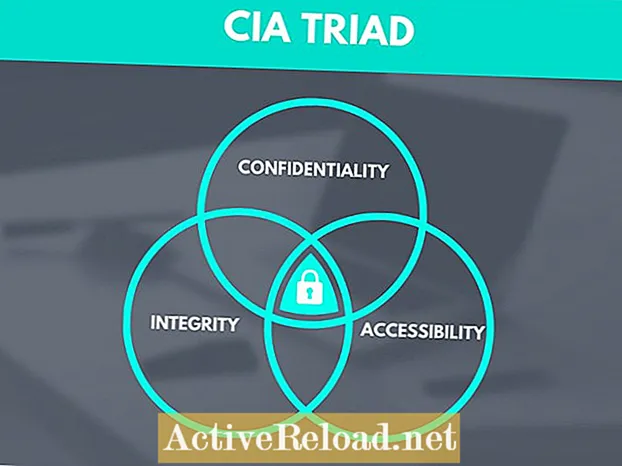

Триада ЦРУ разбита следующим образом:

- Конфиденциальность

- Честность

- Доступность

Цель триады проста; эти три руководящих принципа составляют основу политик допустимого использования и других политик, применяемых к системам информационной безопасности.

Триада ЦРУ распалась

Я призываю людей принять триаду ЦРУ в качестве менталитета в своей повседневной жизни.

Конфиденциальность

Merriam-Webster определяет конфиденциальность как «личную или секретную». Конфиденциальность в условиях информационных технологий должна быть достаточно надежной, чтобы сохранять конфиденциальность данных клиентов и сотрудников. Законы о конфиденциальности данных, такие как HIPPA (Закон о переносимости и подотчетности в медицинском страховании от 1996 года) и GLBA (Закон Грэмма-Лича-Билли), требуют, чтобы данные клиентов и сотрудников оставались конфиденциальными.

Честность

Целью целостности является гарантия того, что данные не будут перехвачены или обработаны при хранении, передаче или после и во время использования. Данные внутри организации, в частности личная информация, должны храниться вдали от факторов и лиц, которые могут изменять или использовать данные по причинам, отличным от их предполагаемого использования.

Доступность

Доступность диктует безопасную доступность данных и услуг. Поддержание систем и методов защиты, в которых хранятся критически важные данные, а именно путем обновления операционных систем и развертывания наиболее подходящих методов безопасности, имеет решающее значение для любой компании. Например, в результате DDoS-атаки (распределенного отказа в обслуживании) на кинофестивале в Сандэнсе в 2017 году все сети и, следовательно, кассовые сборы были недоступны. Это пример неудачной доступности. Доступность поддерживается тремя типами управления:

- Административный элементы управления определяют, у кого есть доступ и к какому объему информации они имеют доступ.

- Технический Элементы управления - это такие вещи, как DMZ (демилитаризованные зоны), брандмауэры, шифрование и политики паролей, которые предотвращают несанкционированный доступ к указанным данным.

- Физический доступ к частной информации может привести к компрометации информации.

Чем может вам помочь триада ЦРУ?

Работодатель когда-нибудь просил вас предоставить информацию о вашем банковском счете и маршрутный номер, чтобы вы могли получить прямой депозит? У вас когда-нибудь украли информацию о кредитной карте, не потеряв кошелек? Знакомый когда-нибудь задавал вам личный вопрос, который, оглядываясь назад, мог бы привести их к тому, чтобы узнать о вас вещи, которые могут поставить под угрозу ваши активы? В этом могут помочь цели и идеи, лежащие в основе конфиденциальности, целостности и доступности. Я перехожу:

- Конфиденциальность и ваши данные

- Поведенческие изменения для целостности данных

- Решения для технической и физической доступности

1. Конфиденциальность и ваши данные

Люди ежедневно компрометируют свою личную информацию, в том числе:

- Кредитные карты

- банковский счет

- ИНН

- Пароли к банковским счетам и активам

Один и (или все) из них являются ключом к доступу к принадлежащим вам элементам, будь то ваш кредитный рейтинг или деньги. Конфиденциальность - это искусство минимизировать раскрытие вашей информации посторонним. Хотя хорошие методы обеспечения целостности и доступности (см. Ниже) значительно увеличивают вашу способность сохранять конфиденциальность ваших данных, есть несколько применимых подходов к укреплению конфиденциальности.

- Держите точки доступа в секрете. Если вы можете физически получить доступ к своей информации, то может и кто-то другой. Какой бы механизм безопасности вы ни использовали для защиты своей информации, он доступен, поэтому храните информацию в тайне и в безопасности.

- Не саботируйте себя, доверяя не тем людям. Прискорбная правда в том, что нельзя всем доверять. Подумайте об использовании чужих устройств, прежде чем получить доступ к учетным записям, и подумайте, где вы храните важные документы, например карту социального страхования.

- Будьте осведомлены о своих возможностях. Будьте уверены, что вы сможете самостоятельно исследовать, чтобы найти решения для хранения вашей информации.

2. Поведенческие изменения для обеспечения целостности данных

Несколько простых поведенческих изменений могут снизить вероятность нарушения целостности вашей информации, а именно:

- Избегайте общедоступного Wi-Fi,

- и используйте стиль пароля.

Хотя многие учетные записи предлагают двухэтапную аутентификацию и несколько жесткие требования к паролю, многие люди не понимают, насколько важен длинный пароль для защиты ваших учетных записей.

Как хакеры получают доступ к вашей информации через ваш пароль

Пароли можно взломать с помощью инструментов, называемых радужными таблицами. Радужная таблица - это набор хеш-значений, которые соответствуют хешам, переведенным из паролей в виде открытого текста. Когда пароль вводится и отправляется на веб-сайт, чтобы вы могли получить доступ, сам пароль отправляется в виде хеша, а не в виде обычного текста. Радужные таблицы позволяют хакерам делать перекрестные ссылки между хешем и таблицей хешей, чтобы расшифровать ваш пароль. Чем длиннее и разнообразнее ваш пароль, тем сложнее его взломать.

Радужные таблицы - одна из многих причин, по которым люди не должны получать доступ к защищенным паролем идентификационным данным через общедоступные сети Wi-Fi.

Вот несколько хороших практических правил для вашей личной политики паролей:

- Никогда не используйте один и тот же пароль для нескольких систем

- Пароли никогда не должны содержать слов, сленга или сокращений.

- Настройте свои учетные записи на блокировку после определенного количества неудачных попыток ввода пароля.

- Используйте разные типы символов (прописные, строчные, числа, символы)

- Сделайте свой пароль длинным (более 8 символов)

- Обязательно смените пароли после разрыва отношений, если вы с кем-то делили компьютер.

Надежность Пароля

3. Решения для технической и физической доступности

Как упоминалось выше, аспект доступности триады ЦРУ можно разбить на три основных части: административную, техническую и физическую.

Административный

Лучший способ сохранить конфиденциальность вашей информации - это иметь доступ к ценностям только в безопасной частной надежной сети Wi-Fi; в идеале свое собственное. Очень важно обеспечить для вашей личной сети Wi-Fi те же строгие правила паролей, что и для других учетных записей. Измените имя своей сети, чтобы хакеры не могли использовать сетевое имя по умолчанию для взлома шифрования.

Некоторые потенциальные угрозы для ваших онлайн-активов при доступе из уединения вашего собственного дома - это опекуны. Вардрайвинг, также известный как отображение точек доступа, представляет собой процесс отображения точек беспроводного доступа в локальной сети (или LAN) и их тайное, а иногда и нечестивое использование. Надежный пароль снижает вероятность доступа незваных сторон в соответствии с приведенными выше предложениями.

Технический

Прежде всего, самое важное, что вы можете сделать, - это включить шифрование WPA2 Wireless.

Кроме того, если вы обеспокоены тем, что за вами будут наблюдать со стороны водителей, или если вы просто не заинтересованы в том, чтобы ваш интернет-провайдер знал, что вы делаете, стоит установить VPN. Здесь есть несколько отличных статей о VPN:

Как настроить удаленный доступ к VPN с помощью pfSense и OpenVPN

VPN с лучшим вариантом защиты вашей конфиденциальности

Физический

Некоторые документы, содержащие личную информацию, важно сохранить. Например, квитанции о заработной плате часто используются для подтверждения дохода при подаче заявления на получение ссуды, квартиры или других вещей, которые требуют от держателя активов оценки вашего финансового положения. Держите эти и такие вещи, как карты социального страхования, налоговые декларации, свидетельство о рождении, и даже дополнительных наличные деньги запертых в огнестойкой коробке. Другие элементы, такие как банковские выписки или квитанции, счета или другие документы, содержащие личную информацию, должны быть измельчены.

Безопасность данных - это выбор образа жизни

Несколько месяцев назад я был в продуктовом магазине Starbucks на юго-западе США, и бариста вёл себя подозрительно. Сначала я принял его неловкое дружелюбие за нервы; ему не удалось дозвониться до меня, чтобы заказать латте, и он взял с меня плату только за замену немолочного молока (0,79 доллара США). Я предупредил его о его ошибке, и он смущенно ответил «извините» и исправил проблему.

Позже в тот же день мой банк уведомил меня, что они заблокировали оплату в Best Buy в Северной Каролине на сумму 1300 долларов. У меня все еще была кредитная карта и кошелек с технологией блокировки RFID (радиочастотная идентификация), поэтому я устранил физическое воровство и (что наиболее вероятно) скимминг RFID как возможные атаки. Это левое клонирование карты через считыватель чипов EMV (то, что я использовал для оплаты латте в Starbucks) как вероятный метод кражи информации о моей карте. Ретроспективно это имело смысл, потому что бариста (преступник / копировщик карт) пытался занижать плату, что оставило бы более ликвидный кредит на моем счете.

Реальность такова, что вы не можете предвидеть каждую ситуацию, когда ваша личность может быть скомпрометирована. Лучшее, что вы можете сделать, - это понять свои уязвимости и применить все перечисленные выше тактики для защиты своих данных. Оставайся там в безопасности!