Содержание

- Зачем настраивать систему обнаружения вторжений?

- Установка пакета Snort

- Получение кода Oinkmaster

- Следуйте инструкциям ниже, чтобы получить код Oinkmaster:

- Ввод кода Oinkmaster в Snort

- Обновление правил вручную

- Добавление интерфейсов

- Настройка интерфейса

- Выбор категорий правил

- Какова цель категорий правил?

- Как я могу получить дополнительную информацию о категориях правил?

- Популярные категории в правилах Snort

- Настройки препроцессора и потока

- Запуск интерфейсов

- Если Snort не запускается

- Проверка предупреждений

Сэм работает сетевым аналитиком в фирме по алгоритмической торговле. Он получил степень бакалавра информационных технологий в UMKC.

Зачем настраивать систему обнаружения вторжений?

Хакеры, вирусы и другие угрозы постоянно исследуют вашу сеть, ища способ проникнуть в нее. Достаточно одной взломанной машины, чтобы вся сеть была скомпрометирована. По этим причинам я рекомендую настроить систему обнаружения вторжений, чтобы вы могли обеспечивать безопасность своих систем и отслеживать различные угрозы в Интернете.

Snort - это IDS с открытым исходным кодом, который можно легко установить на брандмауэре pfSense для защиты домашней или корпоративной сети от злоумышленников. Snort также можно настроить для работы в качестве системы предотвращения вторжений (IPS), что делает его очень гибким.

В этой статье я проведу вас через процесс установки и настройки Snort на pfSense 2.0, чтобы вы могли начать анализировать трафик в реальном времени.

Установка пакета Snort

Чтобы начать работу с Snort, вам необходимо установить пакет с помощью диспетчера пакетов pfSense. Диспетчер пакетов находится в системном меню веб-интерфейса pfSense.

Найдите Snort в списке пакетов и затем щелкните значок плюса справа, чтобы начать установку.

Установка snort обычно занимает пару минут, у него есть несколько зависимостей, которые pfSense должен сначала загрузить и установить.

После завершения установки Snort появится в меню служб.

Snort можно установить с помощью диспетчера пакетов pfSense.

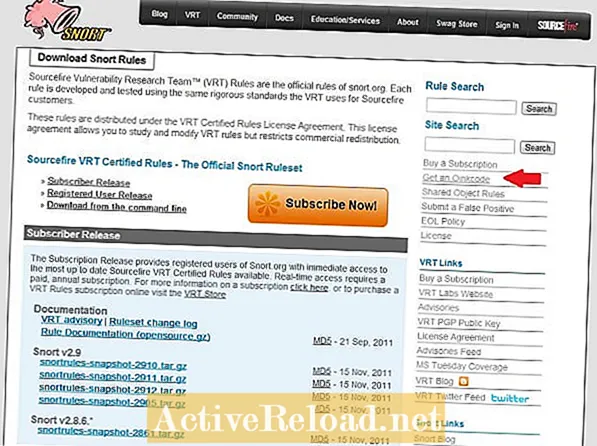

Получение кода Oinkmaster

Чтобы Snort был полезным, его необходимо обновить в соответствии с последним набором правил. Пакет Snort может автоматически обновлять эти правила, но сначала вы должны получить код Oinkmaster.

Доступны два разных набора правил Snort:

- Набор релизов для подписчиков - это самый последний доступный набор правил. Для доступа к этим правилам в режиме реального времени требуется платная годовая подписка.

- Другая версия правил - это выпуск для зарегистрированного пользователя, который полностью бесплатен для всех, кто зарегистрируется на сайте Snort.org.

Основное различие между двумя наборами правил заключается в том, что правила в выпуске для зарегистрированного пользователя отстают от правил подписки на 30 дней. Если вам нужна самая современная защита, вам следует приобрести подписку.

Следуйте инструкциям ниже, чтобы получить код Oinkmaster:

- Посетите веб-страницу правил Snort, чтобы загрузить нужную вам версию.

- Нажмите «Зарегистрироваться для учетной записи» и создайте учетную запись Snort.

- После того, как вы подтвердили свою учетную запись, войдите на Snort.org.

- Нажмите «Моя учетная запись» на верхней панели ссылок.

- Перейдите на вкладку «Подписки и код Oinkcode».

- Щелкните ссылку Oinkcodes, а затем щелкните «Создать код».

Код останется в вашей учетной записи, так что вы сможете получить его позже, если потребуется. Этот код нужно будет ввести в настройках Snort в pfSense.

Для загрузки правил с Snort.org требуется код Oinkmaster.

Ввод кода Oinkmaster в Snort

После получения Oinkcode его необходимо ввести в настройках пакета Snort. Страница настроек Snort появится в меню служб веб-интерфейса. Если он не отображается, убедитесь, что пакет установлен, и при необходимости переустановите его.

Код Oinkcode необходимо ввести на странице глобальных настроек Snort. Я также хочу установить флажок, чтобы включить правила Emerging Threats. Правила ET поддерживаются сообществом разработчиков ПО с открытым исходным кодом и могут предоставлять некоторые дополнительные правила, которые могут отсутствовать в наборе Snort.

Автоматические обновления

По умолчанию пакет Snort не обновляет правила автоматически. Рекомендуемый интервал обновления - каждые 12 часов, но вы можете изменить его в соответствии со своей средой.

Не забудьте нажать кнопку «Сохранить», когда закончите вносить изменения.

Обновление правил вручную

Snort не имеет никаких правил, поэтому вам придется вручную обновить их в первый раз. Чтобы запустить обновление вручную, щелкните вкладку обновлений, а затем нажмите кнопку «Правила обновления».

Пакет загрузит последние наборы правил с Snort.org, а также Emerging Threats, если у вас выбрана эта опция.

После завершения обновлений правила будут извлечены и готовы к использованию.

Правила необходимо загрузить вручную при первой настройке Snort.

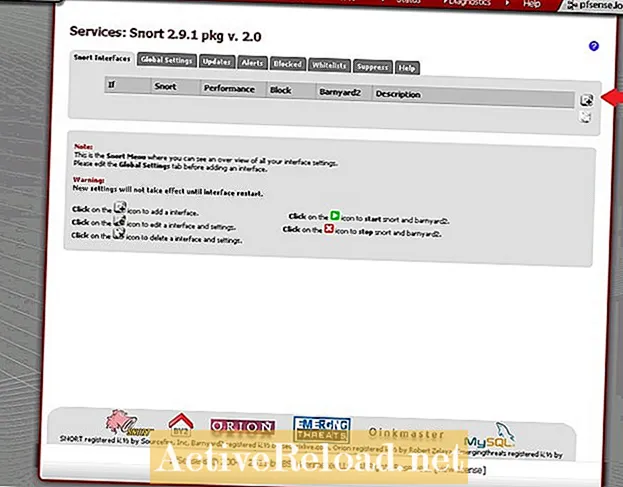

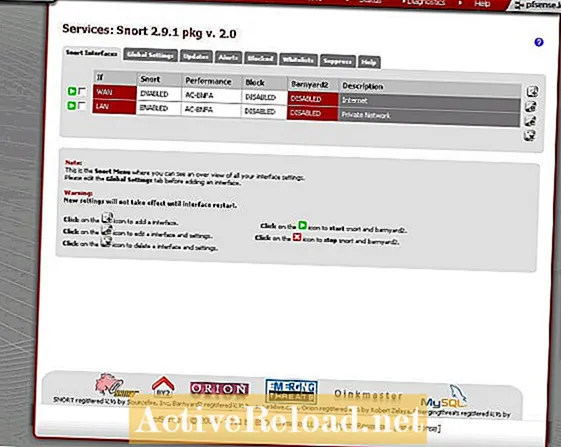

Добавление интерфейсов

Прежде чем Snort сможет начать функционировать как система обнаружения вторжений, вы должны назначить интерфейсы для его мониторинга. Типичная конфигурация Snort - мониторинг любых интерфейсов WAN. Другая наиболее распространенная конфигурация - Snort для мониторинга интерфейсов WAN и LAN.

Мониторинг интерфейса LAN может обеспечить некоторую видимость атак, происходящих изнутри вашей сети. Компьютер в локальной сети нередко заражается вредоносным ПО и начинает атаковать системы внутри и вне сети.

Чтобы добавить интерфейс, щелкните значок плюса на вкладке интерфейса Snort.

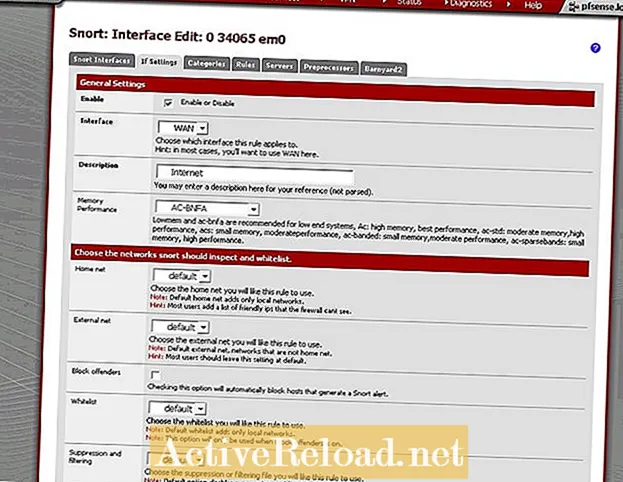

Настройка интерфейса

После нажатия кнопки добавления интерфейса вы увидите страницу настроек интерфейса.Страница настроек содержит множество опций, но есть только несколько, о которых вам действительно нужно беспокоиться, чтобы все заработало.

- Сначала установите флажок включения вверху страницы.

- Затем выберите интерфейс, который вы хотите настроить (в этом примере я сначала настраиваю WAN).

- Установите производительность памяти на AC-BNFA.

- Установите флажок «Журнал предупреждений для snort файла unified2», чтобы barnyard2 работал.

- Нажмите "Сохранить".

Если вы используете маршрутизатор с несколькими WAN, вы можете продолжить настройку других интерфейсов WAN в вашей системе. Также рекомендую добавить интерфейс LAN.

Перед запуском интерфейсов необходимо настроить еще несколько параметров для каждого интерфейса. Чтобы настроить дополнительные параметры, вернитесь на вкладку интерфейсов Snort и щелкните символ «E» в правой части страницы рядом с интерфейсом. Это вернет вас на страницу конфигурации для этого конкретного интерфейса. Чтобы выбрать категории правил, которые должны быть включены для интерфейса, щелкните вкладку категорий. Все правила обнаружения разделены на категории. Категории, содержащие правила из Emerging Threats, начинаются со слова «Emerging», а правила от Snort.org начинаются с «snort». После выбора категорий нажмите кнопку сохранения внизу страницы. Разделив правила на категории, вы можете включить только те конкретные категории, которые вам интересны. Я рекомендую включить некоторые из более общих категорий. Если вы запускаете в своей сети определенные службы, такие как веб-сервер или сервер базы данных, вам также следует включить категории, относящиеся к ним. Важно помнить, что Snort будет требовать больше системных ресурсов каждый раз, когда включается дополнительная категория. Это также может увеличить количество ложных срабатываний. В общем, лучше включать только те группы, которые вам нужны, но не стесняйтесь экспериментировать с категориями и посмотреть, что работает лучше всего.Выбор категорий правил

Какова цель категорий правил?

Как я могу получить дополнительную информацию о категориях правил?

Если вы хотите узнать, какие правила входят в категорию, и узнать больше о том, что они делают, вы можете щелкнуть категорию. Это приведет вас прямо к списку всех правил в категории.

Популярные категории в правилах Snort

| Название категории | Описание |

|---|---|

snort_botnet-cnc.rules | Нацелен на известные управляющие и управляющие хосты ботнета. |

snort_ddos.rules | Обнаруживает атаки типа «отказ в обслуживании». |

snort_scan.rules | Эти правила обнаруживают сканирование портов, зонды Nessus и другие атаки, связанные со сбором информации. |

snort_virus.rules | Обнаруживает сигнатуры известных троянов, вирусов и червей. Настоятельно рекомендуется использовать эту категорию. |

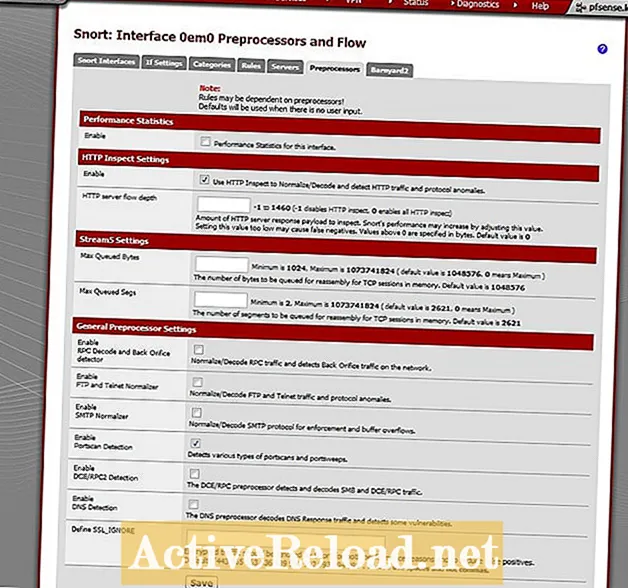

Настройки препроцессора и потока

На странице настроек препроцессоров есть несколько настроек, которые следует включить. Многие правила обнаружения требуют включения проверки HTTP для их работы.

- В настройках проверки HTTP включите параметр «Использовать проверку HTTP для нормализации / декодирования».

- В разделе общих настроек препроцессора включите «Обнаружение сканирования портов».

- Сохраните настройки.

Запуск интерфейсов

Когда к Snort добавляется новый интерфейс, он не запускается автоматически. Чтобы запустить интерфейсы вручную, нажмите зеленую кнопку воспроизведения слева от каждого настроенного интерфейса.

Когда Snort запущен, текст за названием интерфейса отображается зеленым цветом. Чтобы остановить Snort, нажмите красную кнопку остановки, расположенную в левой части интерфейса.

Есть несколько общих проблем, которые могут помешать запуску Snort.

Если Snort не запускается

Проверка предупреждений

После того, как Snort был успешно настроен и запущен, вы должны начать видеть предупреждения, как только будет обнаружен трафик, соответствующий правилам.

Если вы не видите никаких предупреждений, подождите немного, а затем проверьте еще раз. Прежде чем вы увидите какие-либо предупреждения, может пройти некоторое время, в зависимости от объема трафика и действующих правил.

Если вы хотите просматривать оповещения удаленно, вы можете включить настройку интерфейса «Отправлять оповещения в основные системные журналы». Оповещения, которые появляются в системных журналах, могут быть просматривается удаленно с помощью системного журнала.

Эта статья точна и правдива, насколько известно автору. Контент предназначен только для информационных или развлекательных целей и не заменяет личного или профессионального совета по деловым, финансовым, юридическим или техническим вопросам.